Hello,RE! 下载程序后打开 把程序拖进ida 之后F5 查看到了代码 选中字符串点击R 可以得到 galfleW{emoc_oT_W_ERdlro}! emmmm 不是 倒过来 程序结束了 ...int main(int argc, char co...

”CG CTF“ 的搜索结果

运行一下,输入flag; 用ida打开: input_length和input_byte_804B0C0为重命名的变量;现在一个个看调用的函数。 sub_8048526(): 这个函数使用了mmap分配内存空间,并将首地址和偏移首地址0x8000的地址赋给两个...

vm 比较经典的虚拟机的题目是南邮的cg-ctf的题目, 然后先写了前面的cg-ctf的两个题目,其实当时做的时候还没太大虚拟机的感觉,后面接触到hgame的...cg-ctf: https://cgctf.nuptsast.com/challenges#Re 题目文件:

签到题 打开f12查看源代码得到flag md5 collision 把变量md51,md5加密后得到 0e830400451993494058024219903391 当成科学计算法,0的无论多少次方都是0 代码中提到 变量md52等于md5加密后的a参数 ...

CGCTF 第一题,hello,re。 小端序:高位数据放在高位地址,即输出相反; 大端序:高位数据放在低位地址,输出相同。 strcmp:设这两个字符串为str1,str2, 若str1==str2,则返回零; 若str1<str2,则返回...

alert(1) to win - XSS训练平台CAPTF - CTF复现CG-CTF – 南邮CTF平台CoolShell - 左耳朵耗子做的小游戏CTF

签到题 md5 collision md5碰撞 $md51 = md5('QNKCDZO'); //对QNKCDZO进行md5加密 $a = @$_GET['a']; //通过get方法获取a的值 $md52 = @md5($a); //对a的值进行md5加密 if(isset($a)){ //判断有无传入a ...

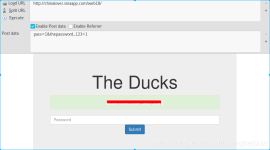

CGCTF 变量覆盖第一题 这题还是比较简单的,直接上WP 我们进入环境之后发现没有东西, 还是老套路f12看源码,发现了php代码,进行代码审计: <foreach($_GET as $key => $value){ $$key = $value; } if($...

https://cgctf.nuptsast.com/files/2.asm 题解: int main(int argc, char const *argv[]) { char input[] = {0x0, 0x67, 0x6e, 0x62, 0x63, 0x7e, 0x74, 0x62, 0x69, 0x6d, 0x55, 0x6a, 0x7f,...

pwn cgctf note3

标签: pwn

好像服务器挂了??这道题是fast bin存在uaf漏洞申请3个unsort bin堆块释放一个打印得到libc的基址算出one_gadget然后再释放改变第二个堆块的fd指针为malloc_hook-0x23在申请一个大小相同的堆块,在第三块堆块写入one_...

CGCTF 密码重置2

标签: 安全

http://nctf.nuptzj.cn/web14/index.php 打开之后是这样: 右键查看源码 <meta name="admin" content="[email protected]" /> 这句话给出了管理员邮箱。 接下来没什么想法了,...ht...

https://pan.baidu.com/s/1pL8z4aJ 下下来是一个网络鲨鱼(误)的包。打开 ...传了一个flag.py和XX.png,由于网络鲨鱼(误)自带的导出对象没有检测到有这些文件,所以只能手动找...

http://chinalover.sinaapp.com/web15/index.php 题解: <!-- #GOAL: login as admin,then get the flag; error_reporting(0); require 'db.inc.php'; function clean($str){ if(get_magic_quotes_gpc()......

CG(南邮)CTF:https://cgctf.nuptsast.com/login web 签到题 查看源码 nctf{flag_admiaanaaaaaaaaaaa} md5 collision php弱类型 http://chinalover.sinaapp.com/web19/?a=aabg7XSs nctf{md5_collision_is_...

原先好像总结过 很easy ?a=s214587387a

打开后是一堆 ゚ω゚ノ= /`m´)ノ ~┻━┻ //*´∇`*/ ['_']; o=(゚ー゚) =_=3; c=(゚Θ゚) =(゚ー゚)-(゚ー゚); (゚Д゚) =(゚Θ゚)= (o^_^o)/ (o^_^o);(゚Д゚)={゚Θ゚: '_' ,゚ω゚ノ : ((゚ω゚ノ==3) +'_'...

题目链接 源代码 <?php if($_POST[user] && $_POST[pass]) { mysql_connect(SAE_MYSQL_HOST_M . ':' . SAE_MYSQL_PORT,SAE_MYSQL_USER,SAE_MYSQL_... mysql_select_db(SAE_MYSQL_DB);... $user = trim($...

这是涉及代码审计和PHP危险函数中的ereg()的一个题目

程序原理是输入flag,和程序里给定的一个数组计算后,与另外一个程序给定的数组比较,若一样,则flag正确。 加密算法对我来说很复杂,我试着读了半天,想把解密算法写出来,写了一半放弃了。 flag长度70位 ...

CGCTF maze

标签: 安全

https://pan.baidu.com/s/1i5gLzIt 下下来是一个linux程序,运行起来看看 …直接扔IDA64打开吧。下面是main函数的代码: ...__int64 __fastcall main(__int64 a1, char **a2, char **a3) ......

题目链接 打开题目可能会有编码问题 火狐浏览器按F10-查看-文字编码 改成Unicode编码 ゚ω゚ノ= /`m´)ノ ~┻━┻ //*´∇`*/ ['_']; o=(゚ー゚) =_=3; c=(゚Θ゚) =(゚ー゚)-(゚ー゚); (゚Д゚) =(゚Θ゚)= (o^...

一.拖入ida,先静态分析一下 ... a1为0时,当a2[i]为0时,将自身的值赋值到该位置,a1为0时,就不需要动。 这三个函数都是在暗示这东西是个数独,每行每列,都有1到9的数字,并且不能重复。...把之前的数取出来,用在线...

该题提示是gbk数据库,所以咱们就有利用宽字节注入来解题的思路。 (%df%27是双字节不转义单引号实现注入的方法) 原理参考:https://blog.csdn.net/weixin_42419856/article/details/82872653 ...

题目链接 robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是...

题目链接 TIP: 0==not 对访问请求进行抓包 将login=0改为login=1 nctf{cookie_is_different_from_session}

#md5 collision md5碰撞 常见的以0e开头的md5和原值 可得flag

CGCTF pass check

标签: 安全

http://chinalover.sinaapp.com/web21/ 给了源码,直接看源码,发现用了一个strcmp函数比较密码。 strcmp在php里面是比较字符串用的,和C++一样,一个字符串大于另一个的时候返回值大于0,相等...所以要想办...

推荐文章

- Python Django 版本对应表以及Mysql对应版本_django版本和mysql对应关系-程序员宅基地

- Maven的pom.xml文件结构之基本配置packaging和多模块聚合结构_pom <packaging>-程序员宅基地

- Composer 原理(二) -- 小丑_composer repositories-程序员宅基地

- W5500+F4官网TCPClient代码出现IP读取有问题,乱码问题_w5500 ping 网络助手 乱码 send(sock_tcps,tcp_server_buff,-程序员宅基地

- Python 攻克移动开发失败!_beeware-程序员宅基地

- Swift4.0_Timer 的基本使用_swift timer 暂停-程序员宅基地

- 元素三大等待-程序员宅基地

- Java软件工程师职位分析_java岗位分析-程序员宅基地

- Java:Unreachable code的解决方法_java unreachable code-程序员宅基地

- 标签data-*自定义属性值和根据data属性值查找对应标签_如何根据data-*属性获取对应的标签对象-程序员宅基地